北京天融信科技有限公司

免費會員

免費會員近日,天融信諦聽實驗室捕獲到H2Miner組織挖礦木馬變種樣本。H2Miner組織活躍于2019年底,善于利用披露的RCE漏洞進行“撕口子"滲透攻擊,對目標服務器植入木馬,將其變為“礦機",最終實施非法挖礦活動,據悉該組織曾非法挖礦門羅幣獲利超370萬人民幣。

各平臺病毒攻擊分析

Windows平臺攻擊分析

H2Miner攻擊組織利用RCE漏洞及其他攻擊手段入侵Windows服務器后,執行PowerShell腳本下載挖礦病毒xmrig.exe和配置文件config.json,并存儲在Windows的&temp%目錄下,將xmrig.exe重命名為sysupdate.exe并執行,如下圖:

為實現自動啟動和持續挖礦,創建名稱為“Update service for Windows Service"的計劃任務,并每隔30分鐘啟動PowerShell執行更新腳本。

此次攻擊中H2Miner使用的礦池地址和錢包地址與2021年批露的相同。

礦池地址:

地址 |

45.136.244.146:333 |

37.59.44.193:3333 |

94.23.23.52:3333 |

pool.minexmr.com:3333 |

pool.supportxmr.com:3333 |

錢包地址:

4ASk4RhUyLL7sxE9cPyBiXb82ofekJg2SKiv4MKtCbzwHHLQxVVfVr4D4xhQHyyMTieSM5VUFGR9jZVR5gp6sa1Q2p8SahC。

該錢包地址在2020年12月開始被H2Miner使用。

Linux平臺攻擊分析

與對Windows的攻擊相比,針對Linux平臺的攻擊相對復雜,具體流程圖如下:

攻擊者利用RCE漏洞成功入侵Linux服務器后,便植入并運行ap.sh腳本,刪除iptables規則,禁用防火墻和watchdog等安全機制。

設置惡意文件釋放目錄,如果當前登錄的是Root用戶,會在/etc路徑下釋放惡意文件。而非Root用戶則根據優先級順序選擇惡意文件釋放路徑,優先選擇優先級為1的/tmp目錄,如果目錄不存在或者不可寫,便根據優先級選擇下一個路徑,應急溯源時建議優先排查以下路徑,具體優先級如下:

優先級 | 路徑 |

1 | /tmp |

2 | /var/tmp |

3 | $TMP_DIR |

4 | /dev/shm |

從194.38.20.242下載kingsing主體惡意模塊、curl-amd64程序和惡意的動態鏈接庫libsystem.so。

為實現資源獨占,刪除其他挖礦病毒的進程。

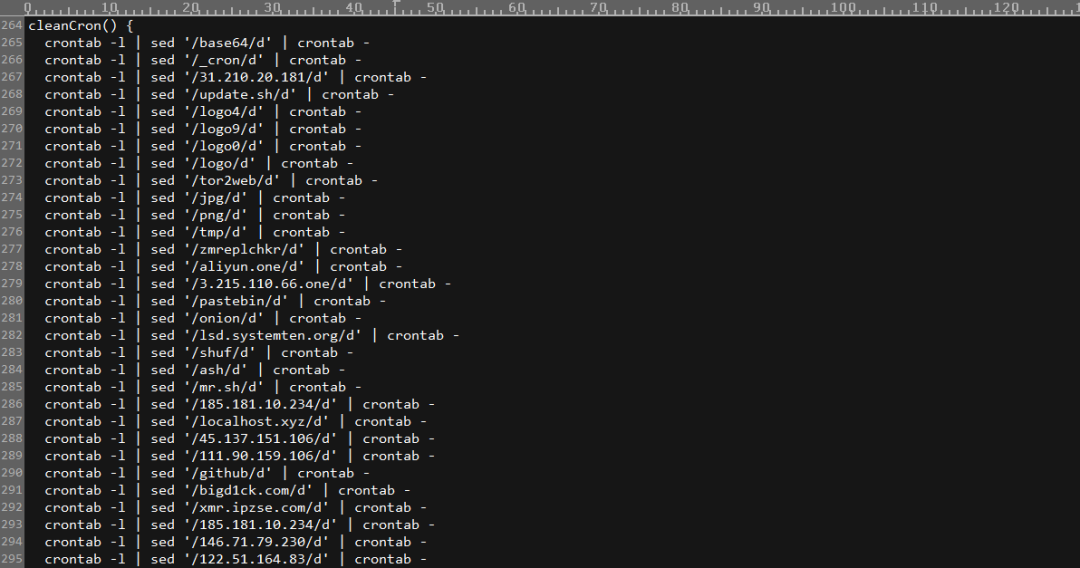

設置crontab定時任務每分鐘執行一次從備份服務器下載ap.sh,確保ap.sh的持久性。

運行Kinsing主體惡意程序,運行后會根據環境和命令釋放加載kdevtmpfsi挖礦程序、firewire端口掃描工具和Spre.sh橫向滲透shell模塊。

H2Miner涉及到的組件名字及其功能如下:

文件名字 | 功能及作用 |

ap.sh | 原始感染執行的腳本 |

kinsing | 主體惡意程序模塊。包含masscan掃描、橫向移動、下載后續sh腳本、redis服務爆破、與C&C服務器通信,接收并執行遠程命令等功能。 |

kdevtmpfsi | 挖礦程序進程 |

Spre.sh | 橫向擴散模塊 |

firewire | 端口掃描 |

libsystem.so | 自啟動持久化組件 |

Bot | 注冊的服務名字 |

五種方式防護病毒攻擊

針對H2Miner挖礦木馬,可通過以下幾種方式加強防御或病毒查殺:

方式一

及時修復系統及應用漏洞,降低被H2Miner通過漏洞入侵的風險。

方式二

關閉不必要的端口、服務和進程,降低資產風險暴露面。

方式三

通過防火墻添加阻斷規則,禁止內網主機訪問礦池地址。

方式四

更改系統及應用使用的默認密碼,配置高強度密碼認證,并定期更新密碼,防止弱口令攻擊。

方式五

天融信產品防御配置

天融信自適應安全防御系統防御配置

1.通過微隔離策略禁止訪問礦池地址;

2.通過風險發現功能掃描系統是否存在相關漏洞和弱口令,降低風險、減少資產暴露;

3.開啟病毒實時監測功能,可有效預防和查殺該挖礦病毒;

4.設置CPU資源閾值告警策略,定期檢查CPU資源占用較高主機,可快速鎖定可疑對象。

目前為期三個月的天融信自適應安全防御系統免費試用活動,已正式開啟!歡迎點擊試用!

天融信EDR系統防御配置

1.通過微隔離策略禁止訪問礦池地址;

2.通過漏洞掃描是否存在相關漏洞,降低風險;

3.開啟病毒實時監測功能,可有效預防和查殺該挖礦病毒;

4.開啟系統加固功能,監控利用PowerShell等工具執行可疑腳本,阻斷該病毒感染終端。

天融信產品獲取方式

天融信自適應安全防御系統、天融信EDR企業版試用:可通過天融信各地分公司獲取(查詢:.cn/contact/)

天融信EDR單機版下載地址:

.cn

樣本IOCs列表

惡意文件 | 哈希值 |

1.ps1 | 0e8d375b94cec260aba8c41ac3221d02 |

ap.sh | 8eda2121c625e1f82ead0504 |

Kinsing-elf | 648effa354b3cbaad87b45f48d59c616 |

libsystem.so | ccef46c7edf9131ccffc47bd69eb743b |

Spre.sh | 639d87d54aa57371cc0bf |

Firewire | 45a7ef83238f5244738bb5e7e3dd6299 |

IP | 194.38.20.242 |

IP | 194.38.20.166 |

IP | 185.191.32.198 |

IP | 185.154.53.140 |